Onderzoekers ontdekten een softwareaanval in de toeleveringsketen die werd gebruikt om surveillance-malware via internet op de computers van spelers te installeren.

Anonieme aanvallers richten zich op specifieke gebruikers van NoxPlayer, een softwarepakket dat het Android-besturingssysteem op pc’s en Macs nabootst. Mensen gebruiken het voornamelijk om mobiele Android-games op deze platforms te spelen. NoxPlayer-maker BigNox Zegt Het programma heeft 150 miljoen gebruikers in 150 landen.

Vergiftiging van de put

Eset Beveiligingsbedrijf Zei hij maandag Het BigNox-softwaredistributiesysteem is gecompromitteerd en wordt gebruikt om schadelijke updates aan specifieke gebruikers te verstrekken. De eerste updates werden afgelopen september geleverd door twee bestanden te verwerken: BigNox binaire Nox.exe en NoxPack.exe, die de update zelf downloadt.

“We hebben voldoende bewijs om te suggereren dat de infrastructuur van BigNox (res06.bignox.com) gecompromitteerd was voor het hosten van malware, en ook om te suggereren dat de infrastructuur voor de HTTP API (api.bignox.com) mogelijk gecompromitteerd is,” zei een malware-onderzoeker Eset Ignacio Sanmilan Books. “In sommige gevallen werden extra payloads gedownload door BigNox Updater van servers die werden beheerd door de aanvallers. Dit geeft aan dat er door de aanvallers is geknoeid met het URL-veld, geleverd in het antwoord van de BigNox API.”

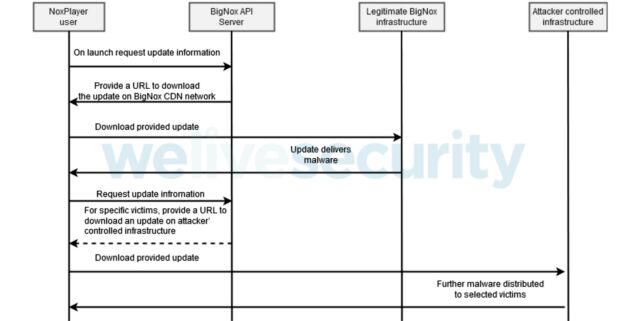

Kortom, de aanval werkt als volgt: bij het opstarten stuurt Nox.exe een verzoek naar een programmeerinterface om te informeren naar update-informatie. De BigNox API-server reageert met update-informatie, waaronder de URL waar de legitieme update beschikbaar zou moeten zijn. Eset gaat ervan uit dat de legitieme update mogelijk is vervangen door malware of dat er een nieuwe bestandsnaam of URL is opgegeven.

Vervolgens wordt malware op de machine van het doelwit geïnstalleerd. Schadelijke bestanden worden niet digitaal ondertekend zoals legitieme updates worden ondertekend. Dit geeft aan dat het software-aanmaaksysteem van BigNox niet gecompromitteerd is; Alleen systemen bieden updates. De malware maakt een beperkt overzicht van de doelcomputer. Aanvallers wijzen ook kwaadaardige updates toe aan specifieke interessante doelen.

De BigNox API-server reageert op een specifiek doel met update-informatie die de locatie van de kwaadaardige update aangeeft op een server die wordt beheerd door de aanvaller. De waargenomen infiltratiestroom wordt hieronder geïllustreerd.

ESET

Sanmilan, Eset malware-onderzoeker voegde toe:

- De legitieme infrastructuur van BigNox bood malware voor specifieke updates. We hebben gemerkt dat deze kwaadaardige updates pas in september 2020 plaatsvonden.

- Bovendien merkten we op dat voor specifieke slachtoffers kwaadaardige updates werden gedownload van de infrastructuur die door de aanvallers werd beheerd, vervolgens en tot eind 2020 en begin 2021.

- We hebben er alle vertrouwen in dat deze aanvullende updates door zijn geïmplementeerd

Nox.exeHet leveren van specifieke parameters aanNoxPack.exe, Wat aangeeft dat het BigNox API-mechanisme mogelijk ook is gecompromitteerd om aangepaste kwaadaardige updates te bieden.- Het zou ook kunnen wijzen op de mogelijkheid dat slachtoffers worden aangevallen door MitM, hoewel we denken dat deze hypothese onwaarschijnlijk is omdat de slachtoffers die we ontdekten zich in verschillende landen bevinden en de aanvallers al voet aan de grond hadden op de BigNox-infrastructuur.

- Bovendien konden we de download van malwarevoorbeelden die worden gehost op

res06.bignox.comVanaf een testapparaat en met behulp van https. Dit negeert de mogelijkheid om een MitM-aanval te gebruiken om met het update-binaire bestand te knoeien.

Eset zag dat er drie verschillende soorten malware waren geïnstalleerd. Er zijn geen aanwijzingen dat een van de malware geldelijk gewin probeert te behalen namens de aanvallers. Dit bracht het beveiligingsbedrijf ertoe te geloven dat de malware werd gebruikt om doelen te monitoren.

Sanmillan zei dat van de meer dan 100.000 Eset-gebruikers die NoxPlayer hebben geïnstalleerd, er slechts vijf een kwaadaardige update hebben ontvangen. De cijfers geven het doelwit van de aanvallen aan. De doelen bevinden zich in Taiwan, Hong Kong en Sri Lanka.

Sanmilan zei dat Eset contact opnam met BigNox om de resultaten te rapporteren en de softwaremaker ontkende dat het getroffen was. Vertegenwoordigers van BigNox hebben niet gereageerd op een e-mail met het verzoek om commentaar voor dit bericht.

Iedereen die NoxPlayer in de afgelopen vijf maanden heeft gebruikt, moet de tijd nemen om zijn systemen zorgvuldig te controleren op tekenen van compromissen. Het bericht van maandag bevat een lijst met bestanden en instellingen die aangeven wanneer uw computer een schadelijke update heeft ontvangen. Hoewel de Eset-post alleen verwijst naar de Windows-versie van het programma, is er momenteel geen manier om de mogelijkheid uit te sluiten om zich ook op macOS-gebruikers te richten.

“Subtly charming TV maven. Unapologetic communicator. Troublemaker. Travel scientist. Wannabe thinker. Music fanatic. Amateur explorer.”