Microsoft heeft oplossingen gedeeld voor twee nieuwe zero-day-kwetsbaarheden in Microsoft Exchange, bijgehouden als CVE-2022-41040 en CVE-2022-41082, maar onderzoekers waarschuwen dat beperking op lokale servers verre van voldoende is.

Bedreigingsacteurs al Zet al deze fouten op een rij in zero-day Bij actieve aanvallen om Microsoft Exchange-servers te hacken en externe code-uitvoering te bereiken.

Beide beveiligingsfouten werden ongeveer drie weken geleden privé gemeld via het Zero Day Initiative door het Vietnamese cyberbeveiligingsbedrijf GTSC, dat de details vorige week openbaar deelde.

Verdunning is heel specifiek

Microsoft bevestigde deze twee problemen op vrijdag en zei dat het “op de hoogte was van gerichte aanvallen” die hiervan misbruik maakten.

Als onderdeel van een consultatie heeft Microsoft deelgenomen verdunningen Voor lokale servers en de sterke aanbeveling voor Exchange Server-clients om “externe PowerShell-toegang voor niet-beheerdersgebruikers uit te schakelen” in de organisatie. “

Om het risico op exploits te verkleinen, heeft Microsoft voorgesteld om bekende aanvalspatronen te blokkeren via een regel in IIS Manager:

- Open IIS-beheer.

- Kiezen standaard website.

- Tik in **Functieweergave** op URL herschrijven.

- In de Procedures Klik aan de rechterkant op Regels toevoegen….

- Selecteer **Verbod aanvragen** en klik op ja.

- Voeg de serie toe”.autodiscover.json. * @. * Powershell.(exclusief de aanhalingstekens) en tik op ja.

- Breid de basis uit en definieer deze met het patroon”autodiscover.json. * @. * Powershell.en klik Bewerken onder de voorwaarden.

- verander de voorwaarde invoeren Van {URL} naar {REQUEST_URI}

Beheerders kunnen hetzelfde resultaat bereiken door de bijgewerkte Microsoft Tool ter beperking van de werkplek – Een script waarvoor PowerShell 3 of hoger is vereist, moet worden uitgevoerd met beheerdersrechten en moet worden uitgevoerd op IIS 7.5 of hoger.

De regel die Microsoft voorstelt, dekt echter alleen bekende aanvallen, dus het URL-patroon is daartoe beperkt.

veiligheidsonderzoeker jang In de tweet van vandaag wordt aangetoond dat Microsoft’s tijdelijke oplossing voor het voorkomen van exploits voor CVE-2022-41040 en CVE-2022-41082 niet effectief is en met minimale inspanning kan worden omzeild.

Will Dorman, Senior Vulnerability Analyst bij ANALYGENCE, keurt goed Met als resultaat en er staat dat de “@” in het Microsoft URL-blok “er onnodig nauwkeurig uitziet, en daarom onvoldoende.”

De bevinding van Jang werd getest door onderzoekers van GTSC, die in de video van vandaag benadrukten dat de mitigatie van Microsoft niet voldoende bescherming biedt.

In plaats van de URL te blokkeren die Microsoft uitbracht, bood Jang een minder specifiek alternatief, ontworpen om een grotere reeks aanvallen te dekken:

.*autodiscover\.json.*Powershell.*Hybride implementaties lopen gevaar

In zijn kwetsbaarheidswaarschuwingen zegt Microsoft dat de richtlijnen voor beperking van toepassing zijn op klanten die Exchange Server intern gebruiken en dat Exchange Online-klanten geen actie hoeven te ondernemen.

Veel organisaties hebben echter Hybride opstelling Die op de werkplek combineren met de cloudimplementatie van Microsoft Exchange en ze moeten begrijpen dat ze ook risico lopen.

in De video van vandaagwaarschuwt beveiligingsonderzoeker Kevin Beaumont dat zolang er een Exchange Server-implementatie is op het hoofdkantoor, de organisatie gevaar loopt.

Verwijzend naar een exploitketen zoals ProxyNotShell, zegt Beaumont dat een hybride Exchange-configuratie “heel gebruikelijk” is in bedrijfsomgevingen en rekening moet houden met het risiconiveau waaraan ze worden blootgesteld.

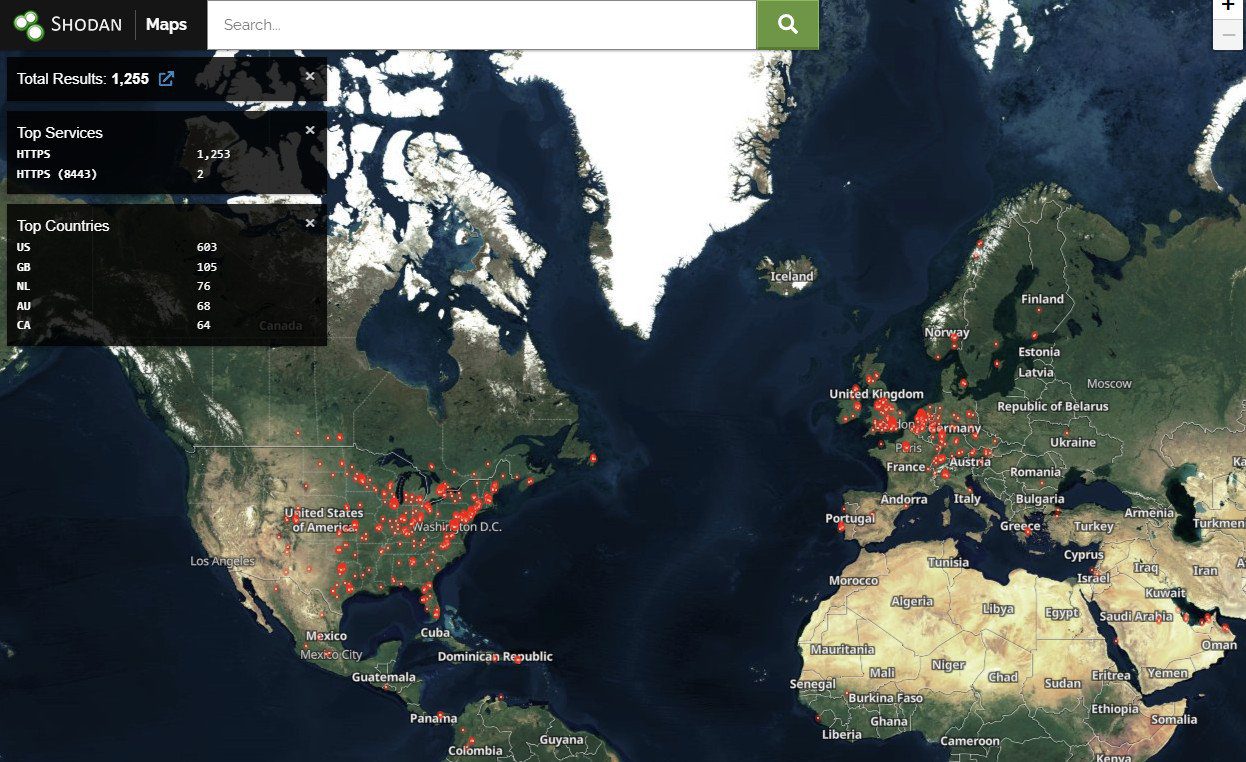

Meer dan 1.200 van deze organisaties bieden hun hybride implementaties ook aan op het openbare web. Onder hen bevinden zich entiteiten in de financiële, educatieve en overheidssector, die allemaal zeer aantrekkelijke doelen zijn voor hackers die spionage- of afpersingsoperaties uitvoeren.

Correctie is nog niet gekomen

Op het moment van publicatie had Microsoft geen update uitgebracht om de twee problemen op te lossen, maar had het beveiligingsrichtlijnen gepubliceerd met informatie over de impact en voorwaarden die nodig zijn voor de exploit.

beschrijf Microsoft CVE-2022-41040 Als een kwetsbaarheid met een hoog risico (8,8/10 ernst) kan een aanvaller er gemakkelijk misbruik van maken om zijn rechten op het getroffen apparaat te vergroten zonder tussenkomst van de gebruiker.

De reden dat dit beveiligingsprobleem niet groter is, is dat de bedreigingsagent moet worden geverifieerd.

CVE-2022-41082 Even risicovol, maar kan worden gebruikt om externe code uit te voeren op kwetsbare lokale Microsoft Exchange-servers door een aanvaller met “basisgebruikersmogelijkheden” (instellingen en bestanden die eigendom zijn van de gebruiker).

Modernisering [October 3, 2022, 17:06 EST]: Het artikel is bijgewerkt met een uitleg van Kevin Beaumont over de misvatting van sommige organisaties dat het hebben van een hybride Microsoft Exchange-installatie hen beschermt tegen aanvallen.

“Subtly charming TV maven. Unapologetic communicator. Troublemaker. Travel scientist. Wannabe thinker. Music fanatic. Amateur explorer.”