Het botnet achter de grootste HTTPS Distributed Denial of Service (DDoS)-aanval in juni 2022 was gekoppeld aan een groep aanvallen gericht op bijna 1.000 Cloudflare-klanten.

Roep krachtige robots op bidsprinkhaanschreef zijn webprestaties en -beveiliging toe aan meer dan 3.000 HTTP DDoS-aanvallen op zijn gebruikers.

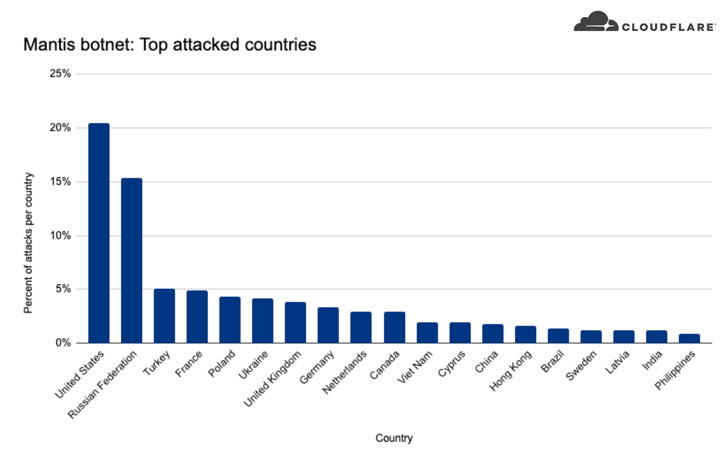

Sectoren die het meest worden aangevallen zijn onder meer internet, telecommunicatie, media, gaming, financiën, zaken en winkelen, met meer dan 20% van de aanvallen gericht op in de VS gevestigde bedrijven, gevolgd door Rusland, Turkije, Frankrijk, Polen, Oekraïne, het VK, Duitsland , Nederland en Canada.

Vorige maand zei het bedrijf dat het een recordbrekende DDoS-aanval, gericht op een niet nader genoemde website van een klant, heeft verzacht met behulp van zijn gratis abonnement met een piek van 26 miljoen verzoeken per seconde (RPS), waarbij elk knooppunt bijna 5.200 RPS genereerde.

De tsunami van spamverkeer duurde minder dan 30 seconden en genereerde meer dan 212 miljoen HTTPS-verzoeken van meer dan 1.500 netwerken in 121 landen, onder leiding van Indonesië, de Verenigde Staten, Brazilië, Rusland en India.

“Het Mantis-botnetwerk heeft een kleine vloot van ongeveer 5.000 bots, maar daarmee kunnen ze een enorme kracht genereren – verantwoordelijk voor de grootste HTTP DDoS-aanvallen die we ooit hebben waargenomen,” Cloudflare’s Omer Yoachimik Hij zei.

De bidsprinkhaan valt om een aantal redenen op. De eerste is de mogelijkheid om HTTPS DDoS-aanvallen uit te voeren, die inherent kostbaar zijn vanwege de rekenkracht die nodig is om een veilige, versleutelde TLS-verbinding tot stand te brengen.

Ten tweede, in tegenstelling tot andere traditionele botnets die afhankelijk zijn van IoT-apparaten zoals DVR’s en routers, maakt Mantis gebruik van gekaapte virtuele machines en krachtige servers, waardoor ze over meer middelen beschikken.

Deze volumetrische aanvallen zijn bedoeld om meer verkeer te genereren dan het doelwit aankan, waardoor het slachtoffer zijn middelen uitput. Terwijl tegenstanders traditioneel UDP gebruikten om versterkingsaanvallen uit te voeren, is er een verschuiving geweest naar nieuwere TCP-reflex-versterkingsrouters die middenboxen gebruiken.

Microsoft onthulde in mei 2022 dat het het afgelopen jaar ongeveer 175.000 UDP-spiegelversterkingsaanvallen had geblokkeerd die gericht waren op zijn Azure-infrastructuur. Hij observeerde ook een TCP-reflex-versterkingsaanval op een Azure-bron in Azië die 30 miljoen pakketten per seconde (pps) bereikte en 15 minuten duurde.

“Reflexversterkingsaanvallen zijn er om te blijven en vormen een serieuze uitdaging voor de internetgemeenschap”, Azure Networking Team wees. “Ze blijven nieuwe kwetsbaarheden in protocollen en softwaretoepassingen ontwikkelen en exploiteren om traditionele tegenmaatregelen te omzeilen.”

“Reisliefhebber. Onruststoker. Popcultuurfanaat. Kan niet typen met bokshandschoenen aan.”