Getty Images

Toen een Londense man ontdekte dat de linker voorbumper van zijn Toyota RAV4 was afgescheurd en dat een koplamp vorig jaar niet één maar twee keer in drie maanden tijd gedeeltelijk was afgebroken, vermoedde hij de acties van zinloos vandalisme. Toen de auto een paar dagen na het tweede ongeval verdween en een buurman kort daarna ontdekte dat zijn Toyota Land Cruiser verdwenen was, ontdekte hij dat deze deel uitmaakte van een nieuwe, geavanceerde technologie om sleutelloze diefstallen uit te voeren.

Toevallig is de eigenaar, Ian Tabor, een cybersecurity-onderzoeker die gespecialiseerd is in auto’s. Terwijl hij onderzocht hoe hij zijn RAV4 nam, stuitte hij op een nieuwe techniek genaamd CAN-injectie-aanvallen.

CAN-storing

Tabor begon met het bestuderen van het “MyT”-telematicasysteem dat Toyota gebruikt om anomalieën in voertuigen op te sporen die bekend staan als DTC’s (Diagnostic Trouble Codes). Het blijkt dat zijn auto rond het tijdstip van de diefstal meerdere DTC’s heeft opgenomen.

Uit de foutcodes bleek dat de verbinding tussen de RAV4-canister – kort gezegd – verbroken was netwerk controle gebiedElektronische regeleenheid koplamp. Deze ECU’s, zoals ze worden afgekort, zijn te vinden in bijna alle moderne voertuigen en worden gebruikt om talloze functies aan te sturen, waaronder de ruitenwissers, remmen, individuele lichten en de motor. Naast componentbesturing verzenden ECU’s statusberichten via CAN om andere ECU’s op de hoogte te houden van de huidige omstandigheden.

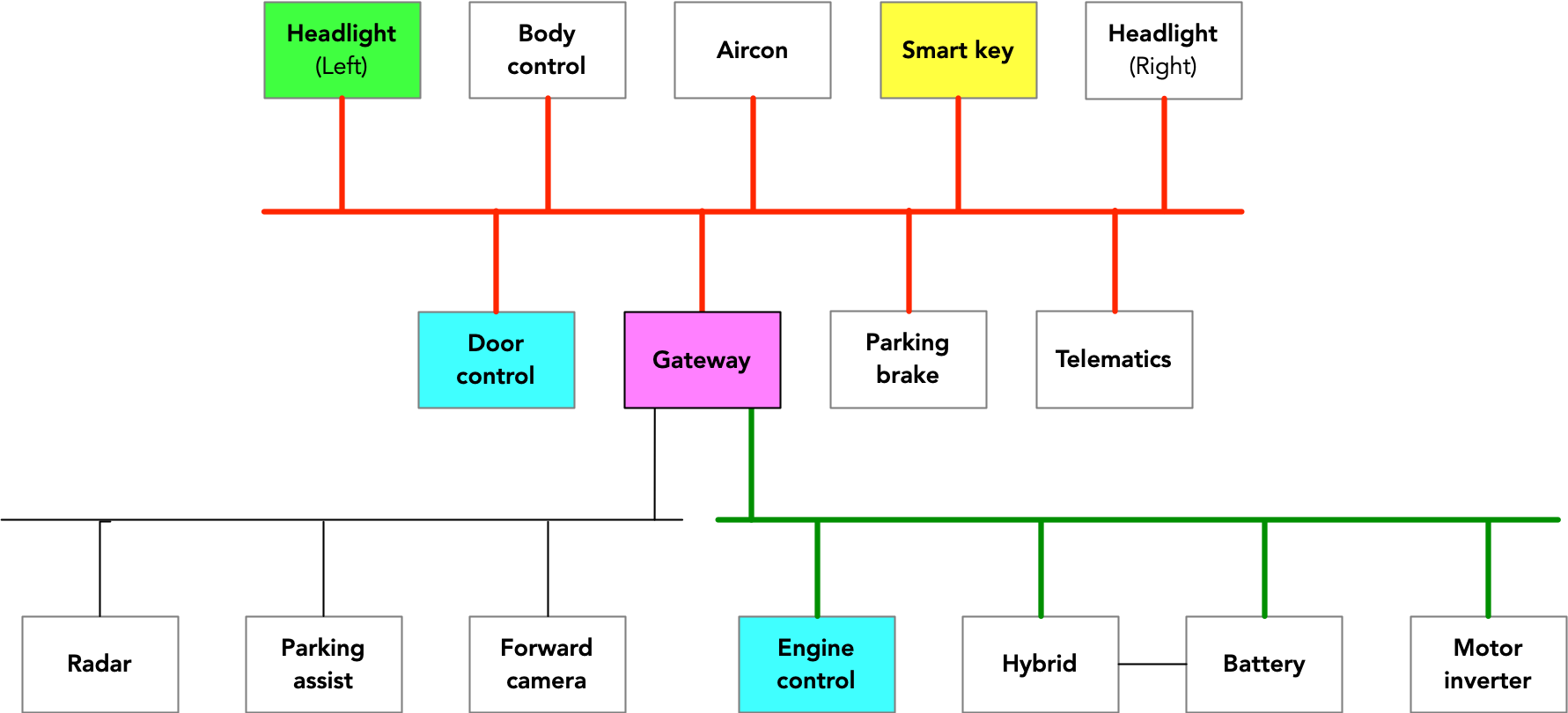

Dit diagram toont de CAN-topologie voor de RAV4:

Schema met de CAN-topologie voor de RAV4.

Ken Tindel

DTC’s die aantonen dat de linkerkoplamp van de RAV4 de verbinding met CAN heeft verloren, is niet bijzonder verrassend, aangezien de boeven de kabels die hem verbonden hadden, hadden gescheurd. Nog veelzeggender was het gelijktijdig uitvallen van verschillende andere elektronische besturingseenheden, waaronder die voor de voorste nokkenas en hybride motorregeling. Alles bij elkaar genomen duiden deze storingen niet op een storing in de ECU, maar eerder op een storing in de CAN-bus. Dit bracht Tapper ertoe om naar een verklaring te zoeken.

De onderzoeker en het slachtoffer van de overval gingen vervolgens naar darkweb-misdaadforums en YouTube-video’s om te bespreken hoe je auto’s kunt stelen. Uiteindelijk vond hij advertenties voor zogenaamde “noodstart” -apparaten. Ogenschijnlijk zijn deze apparaten ontworpen voor gebruik door eigenaren of slotenmakers om te worden gebruikt wanneer een sleutel niet beschikbaar is, maar niets belet dat ze door iemand anders worden gebruikt, inclusief inbrekers. Tapper kocht een geadverteerde starter voor verschillende Lexus- en Toyota-voertuigen, waaronder de RAV4. Vervolgens begon hij het te reverse-engineeren en, met hulp van vriend en collega-autobeveiligingsexpert Ken Tindell, erachter te komen hoe het werkt op de CAN van de RAV4.

Binnenin de JBL-speaker zit een nieuwe vorm van aanval

Het onderzoek bracht een vorm van autodiefstal zonder sleutel aan het licht die onderzoekers nog niet eerder hadden gezien. In het verleden hebben dieven met succes een zogenaamde paging-aanval gebruikt. Deze hacks versterken het signaal tussen het voertuig en de sleutelloze toegangsketen die wordt gebruikt om het te ontgrendelen en te starten. Sleutelloze kettingen communiceren meestal maar over een paar spaties. Door een eenvoudige handradio in de buurt van een voertuig te plaatsen, versterken dieven de saaie boodschap die auto’s uitzenden. Met voldoende versterking bereiken de berichten het huis of kantoor in de buurt waar de sleutelhanger zich bevindt. Wanneer de fob reageert met het coderingsbericht dat de auto ontgrendelt en start, verzendt de repeater van de fraudeur het naar de auto. Daarmee gaat de bedrieger ervandoor.

“Nu mensen weten hoe een estafette-aanval werkt…autobezitters bewaren hun sleutels in een metalen doos (waardoor een radiobericht niet door de auto kan komen) en sommige autofabrikanten leveren nu sleutels die in slaap vallen als ze bewegingloos zijn voor een paar minuten (en zo won het”, schreef Tyndell onlangs). : “Ontvang het radiobericht van de auto niet” mail. “Geconfronteerd met deze nederlaag, maar niet bereid om een winstgevend bedrijf op te geven, hebben dieven een nieuwe manier van beveiliging gekozen: het hele smart key-systeem omzeilen. Ze doen dit met een nieuwe aanval: CAN Injection.”

Tindel is gekoppeld aan deze videodie zegt dat het het stealth-proces van de CAN-injectie vastlegt.

2021 Toyota RAV4 – gestolen in minder dan 2 minuten.

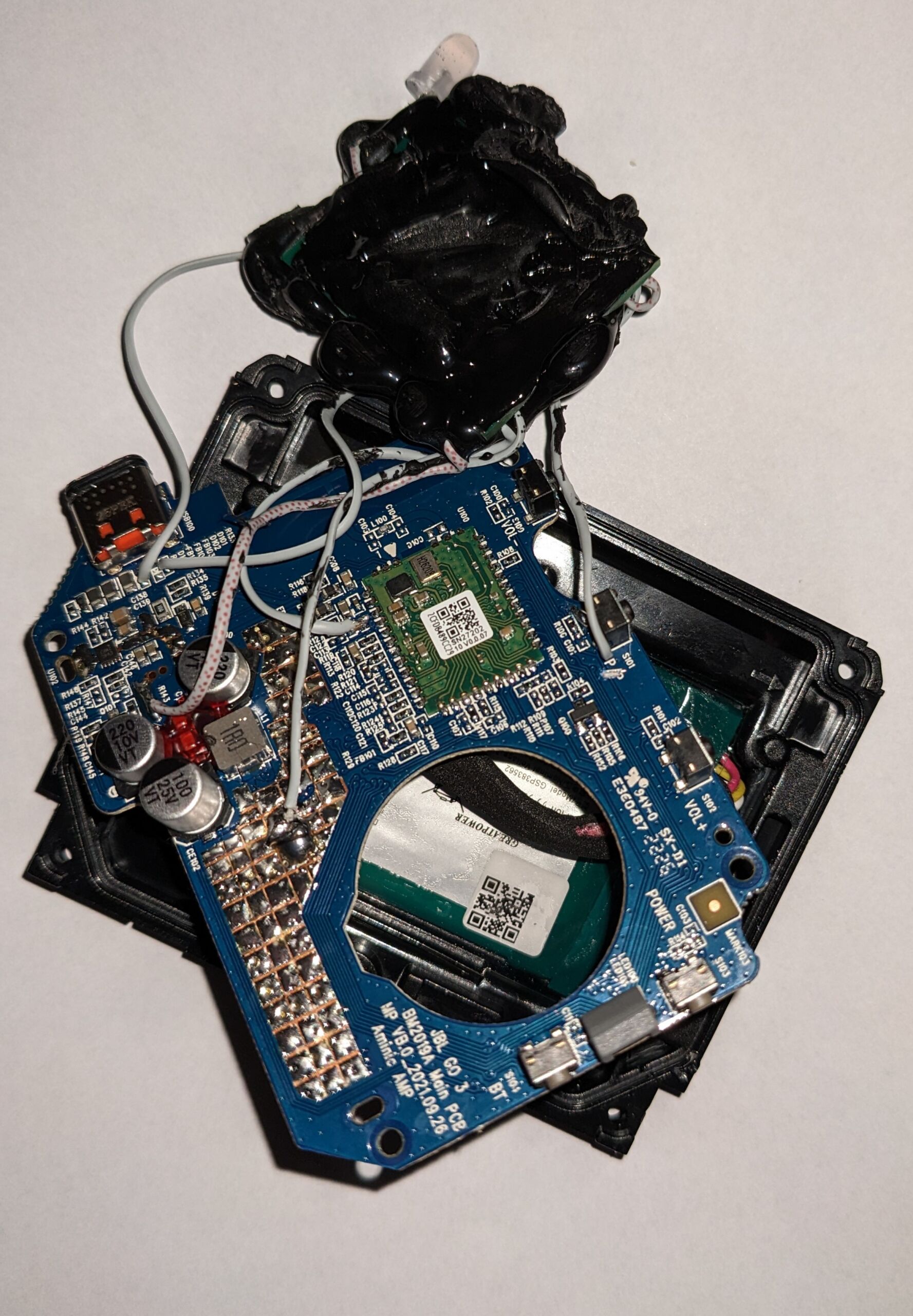

De gekochte Tabor CAN-injector is vermomd als een JBL Bluetooth-luidspreker. Dit geeft dieven dekking als ze de politie of anderen verdenken. In plaats van een duidelijk hackapparaat bij zich te hebben, lijkt de oplichter in het bezit te zijn van een onschuldige prater.

CAN-injector vermomd als JBL-luidspreker.

Nadere analyse leerde dat er veel meer aan de hand is. Meer specifiek waren er CAN-injectorchips geënt op de printplaat.

De injectorchips kunnen in een bal van hars worden geplaatst die op de JBL-printplaat is ingelegd.

Ken Tindel

Tyndell legde uit:

Het blijkt dat de componenten ongeveer $ 10 kosten: een PIC18F-chip die de CAN-hardware bevat, plus software die voorgeprogrammeerd is in de chip (bekend als firmware), en een CAN-transceiver (een standaard CAN-chip die digitale signalen converteert van de CAN-apparaten op de PIC18F in analoge spanningen die over de CAN-draden worden verzonden), en een extra circuit dat is aangesloten op de CAN-transceiver (hierover binnenkort meer). Het apparaat haalt zijn stroom uit de versterkeraccu en is aangesloten op de CAN-bus. Een CAN-bus is eigenlijk een paar in elkaar gedraaide draden, en in een auto zijn er meerdere CAN-bussen met elkaar verbonden, hetzij rechtstreeks met connectoren, of bedraad via een computer die enkele CAN-berichten heen en weer kopieert tussen de CAN-bussen. verbonden.

Het diefstalapparaat is ontworpen om te worden aangesloten op de CAN-besturingsbus (rode bus in het bedradingsschema) om de Smart Key ECU na te bootsen. Er zijn verschillende manieren om toegang te krijgen tot de bedrading van deze CAN-bus, de enige voorwaarde is dat de draden de rand van het voertuig moeten bereiken om toegankelijk te zijn (draden die diep in het voertuig zijn begraven, zijn onpraktisch om toegankelijk te zijn voor dieven die een auto geparkeerd op straat). Verreweg de gemakkelijkste manier om toegang te krijgen tot de CAN-bus op een RAV4 is via de koplampen: trek de bumper weg en krijg toegang tot de CAN-bus via de koplampconnector. Andere toegang zou mogelijk zijn: zelfs een gat in een paneel slaan waar het gedraaide paar CAN-draden doorheen gaan, de twee draden afknippen en de CAN-injector splitsen zou ook werken, maar de afnemende waarde van een auto met een gat in het betekent dat dieven de gemakkelijkere route nemen (Ian Spy ontdekte dat de meeste van deze auto’s op maat zijn gemaakt voor export en per zeecontainer naar plaatsen in Afrika worden verzonden).

Wanneer u hem voor het eerst inschakelt, doet de CAN-injector niets: hij luistert naar een specifiek CAN-bericht om te weten dat het voertuig gereed is. Wanneer het dit CAN-bericht ontvangt, doet het twee dingen: het begint een reeks CAN-berichten te verzenden (ongeveer 20 keer per seconde) en activeert dat extra circuit dat is aangesloten op zijn CAN-transceiver. De CAN-berichtengroep bevat een “smart key valid”-indicatie en de gateway zal dat doorgeven aan de motormanagement-ECU op de andere bus. Normaal gesproken veroorzaakt dit verwarring op de besturings-CAN-bus: CAN-berichten van de echte Smart Key-besturingsmodule kunnen conflicteren met bedriegerberichten van de CAN-injector, en dit kan voorkomen dat de gateway het geïnjecteerde bericht doorstuurt. Dit is waar dit extra circuit om de hoek komt kijken: het verandert de manier waarop de CAN-bus werkt, zodat andere ECU’s op die bus niet kunnen praten. De gateway kan nog steeds naar berichten luisteren en kan natuurlijk berichten naar de CAN-bus van de aandrijflijn sturen. De burst wordt 20 keer per seconde herhaald omdat de installatie wankel is en soms luistert de gateway niet omdat het CAN-apparaat zichzelf reset (omdat het denkt dat het onvermogen om te praten een indicatie is van iets mis – wat in zekere zin ook zo is) .

Er zit een “play”-knop op de behuizing van de JBL Bluetooth-luidspreker en deze is verbonden met de PIC18F-chip. Wanneer deze knop wordt ingedrukt, verandert de CAN-berichtenstroom enigszins en instrueren ze de deur-ECU om de deuren te ontgrendelen (alsof de knop “ontgrendelen” op de draadloze sleutel is ingedrukt). De dieven kunnen dan een plastic jerrycan-injector losschroeven, in de auto stappen en wegrijden.

Tapper en Tyndell hebben twee verdedigingen ontworpen die volgens hen CAN-injectieaanvallen zullen verslaan. Tindle zei dat ze Toyota op de hoogte hebben gesteld van de verdediging, maar nog geen reactie hebben ontvangen.

“Subtiel charmante tv-maven. Unapologetische communicator. Onruststoker. Reiswetenschapper. Wannabe-denker. Muziekfanaat. Amateur-ontdekkingsreiziger.”